本项目为java项目:深度学习驱动的恶意软件检测基于SpringMVC的深度学习驱动的恶意软件检测实现课程设计基于SpringMVC的深度学习驱动的恶意软件检测设计与实现基于SpringMVC的深度学习驱动的恶意软件检测设计与实现课程设计(附源码)SpringMVC实现的深度学习驱动的恶意软件检测代码javaee项目:深度学习驱动的恶意软件检测。项目为javaweb+maven+msyql项目,可用于web大作业课程设计

在当前信息化社会中,深度学习驱动的恶意软件检测的开发与实现成为了关注焦点。本论文以深度学习驱动的恶意软件检测为核心,探讨基于JavaWeb技术的系统设计与实现。深度学习驱动的恶意软件检测旨在利用JavaWeb的强大功能,构建高效、安全的网络平台。首先,我们将阐述深度学习驱动的恶意软件检测的重要性,然后详细描述项目背景及研究目标。接着,进入技术选型,重点讨论如何运用Java、Servlet和JSP等工具搭建深度学习驱动的恶意软件检测架构。最后,通过实际操作展示深度学习驱动的恶意软件检测的功能实现及性能优化策略。本文旨在为JavaWeb领域的创新应用提供实践参考,以期对深度学习驱动的恶意软件检测的发展做出贡献。

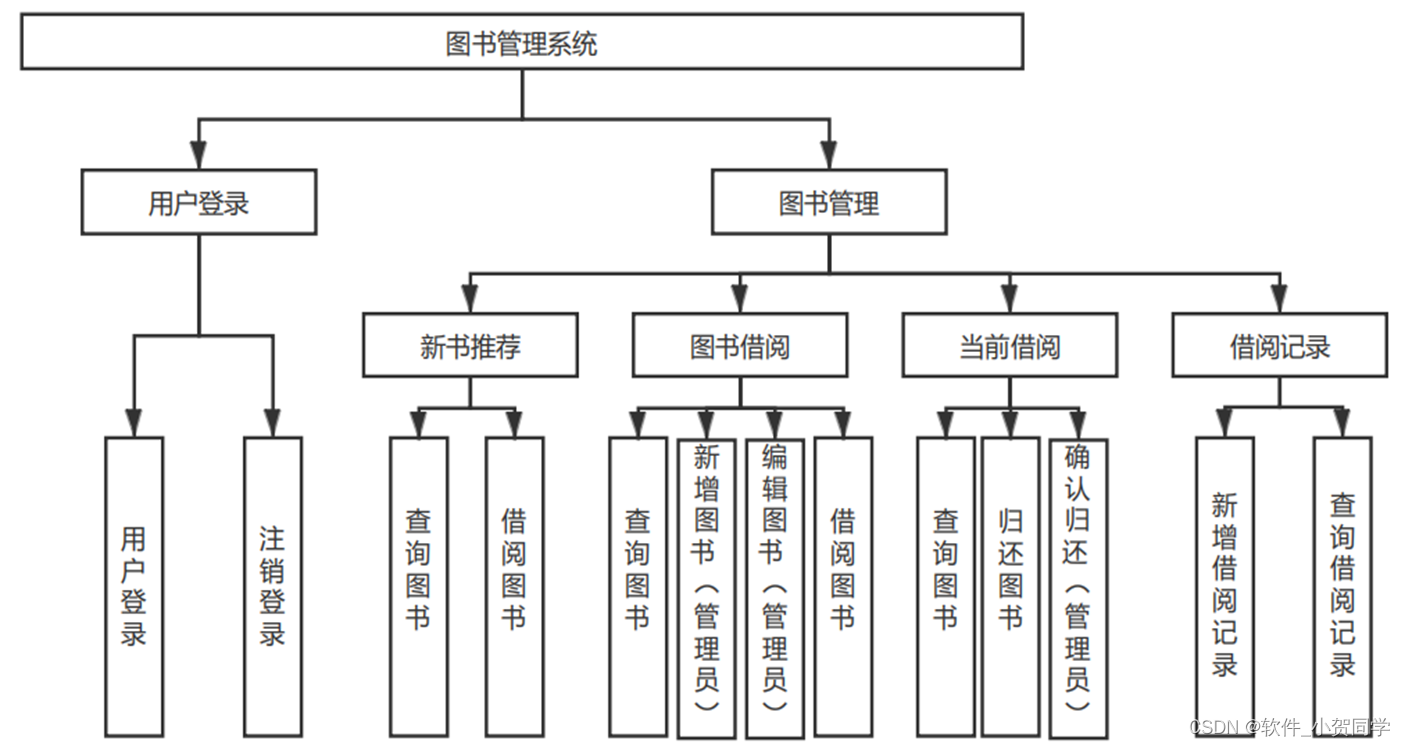

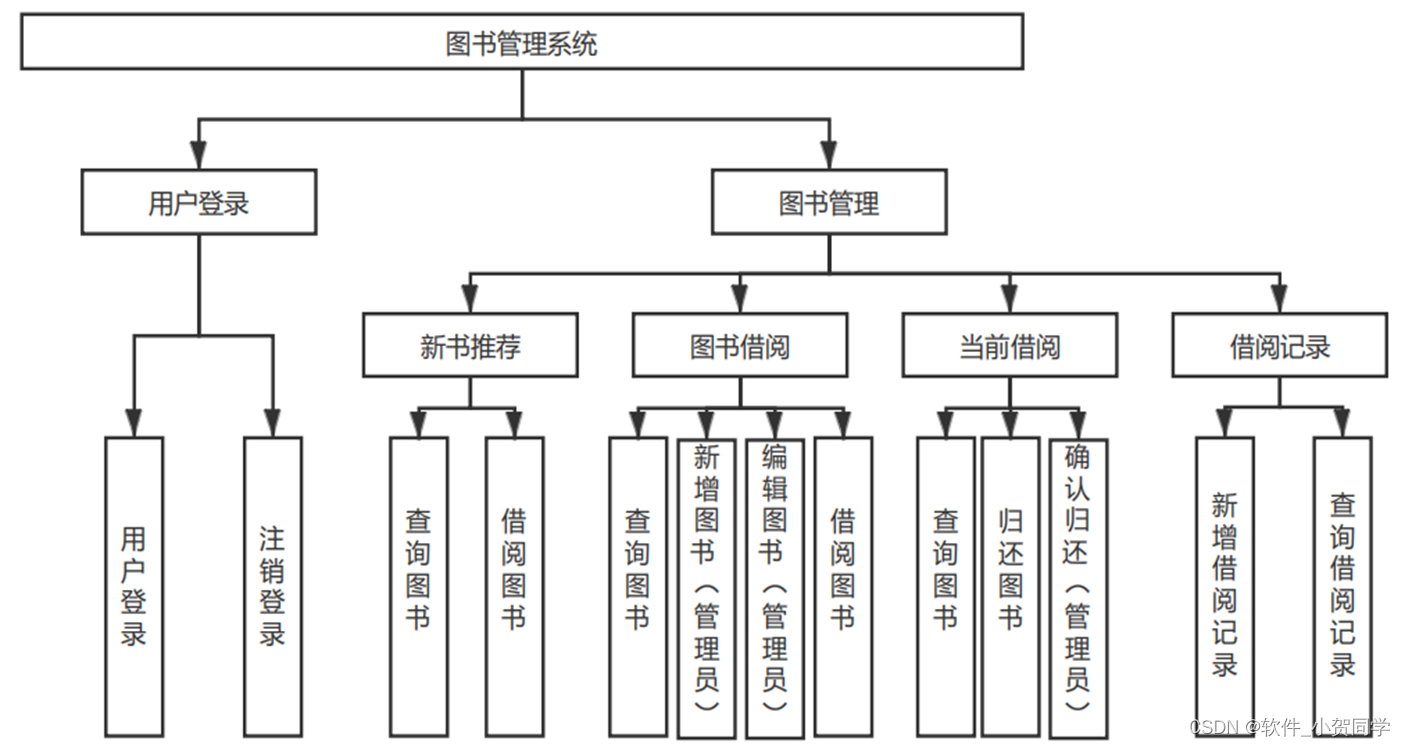

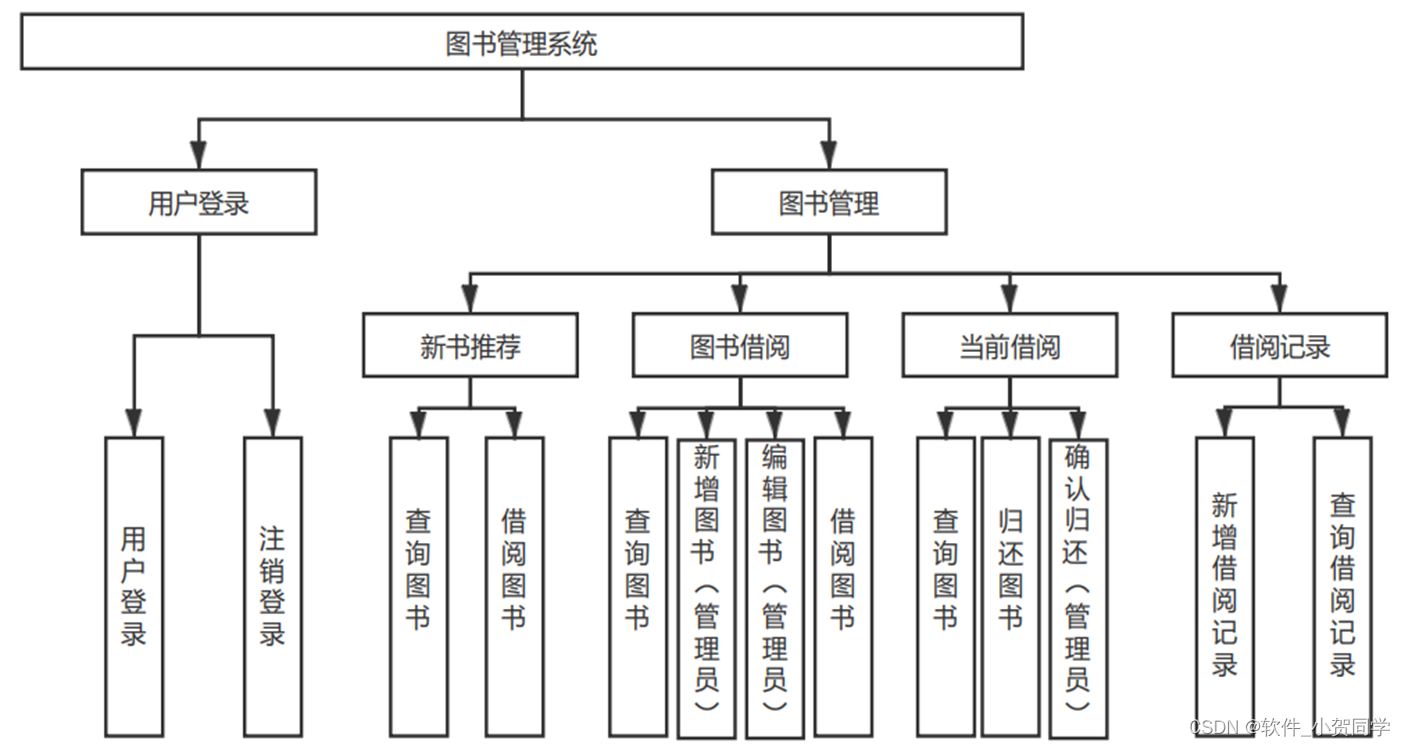

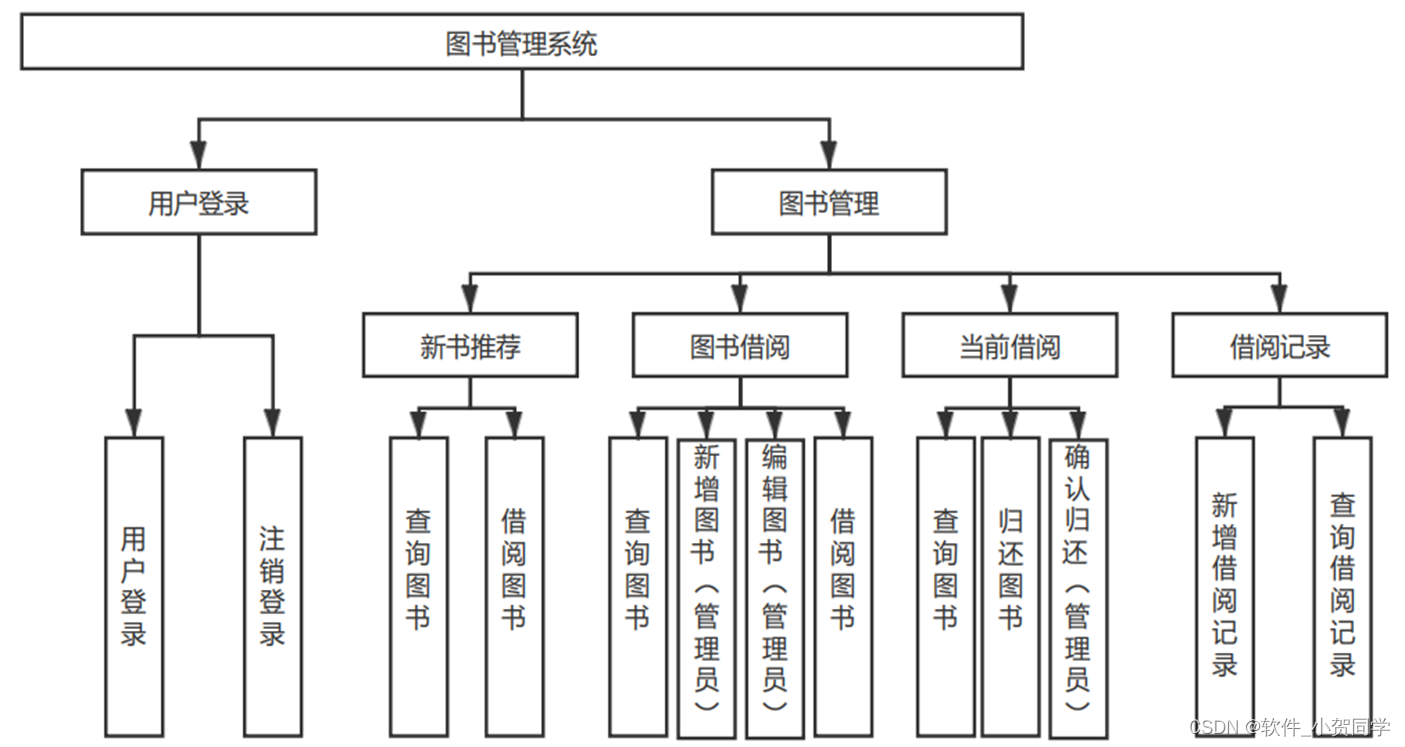

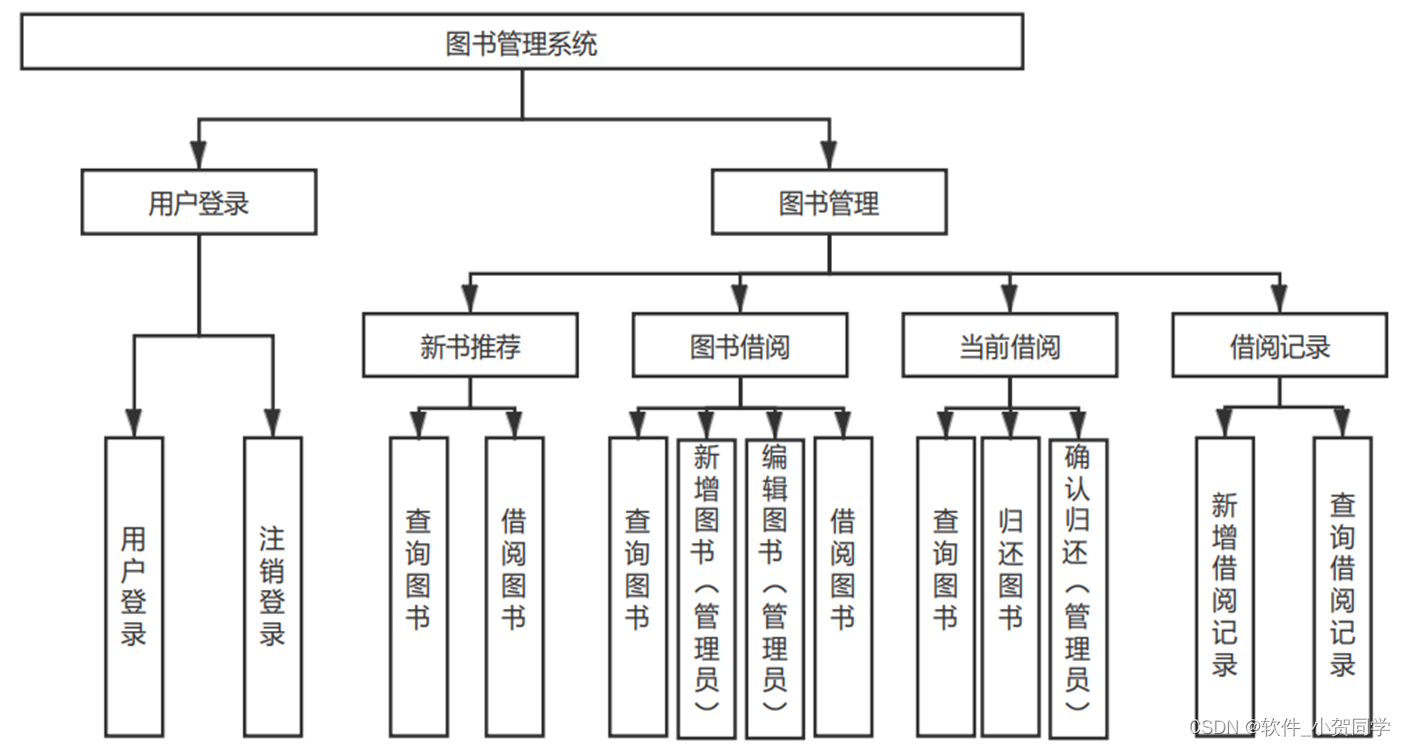

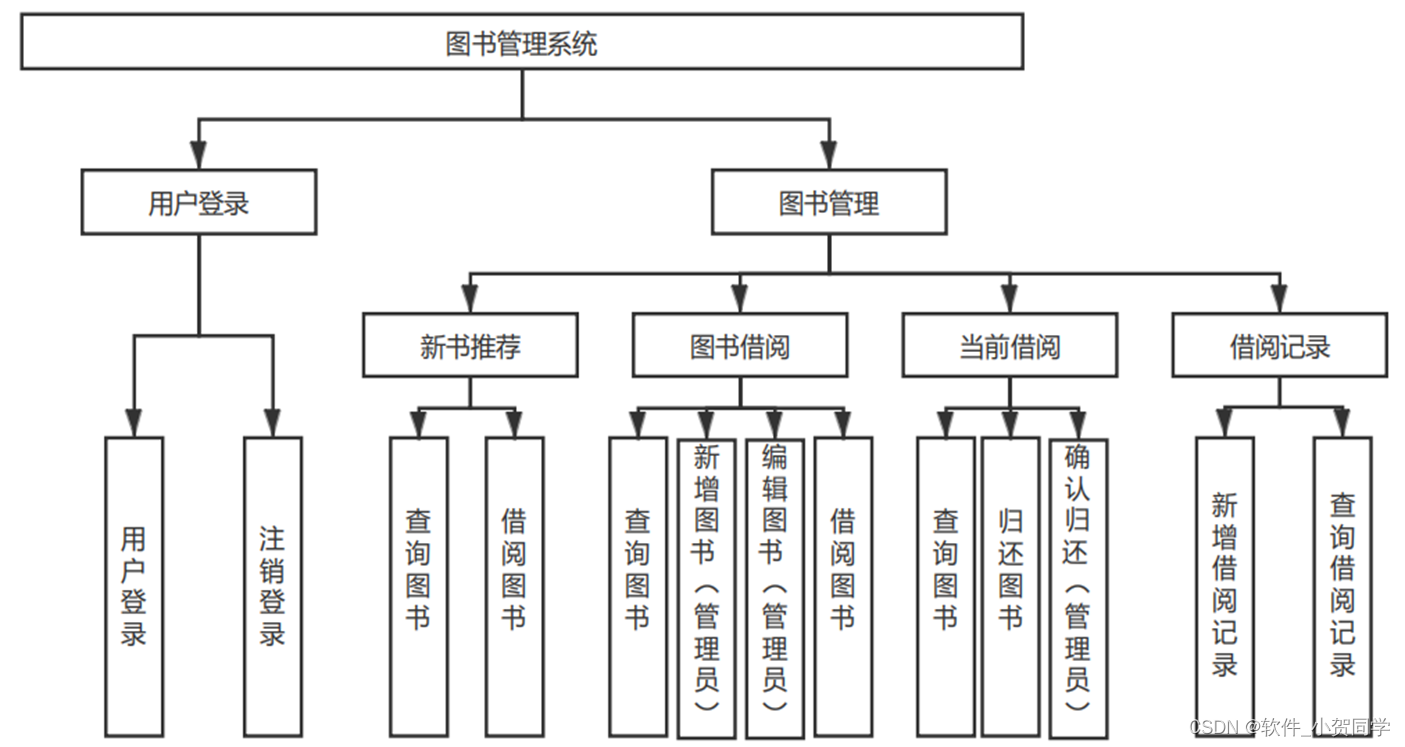

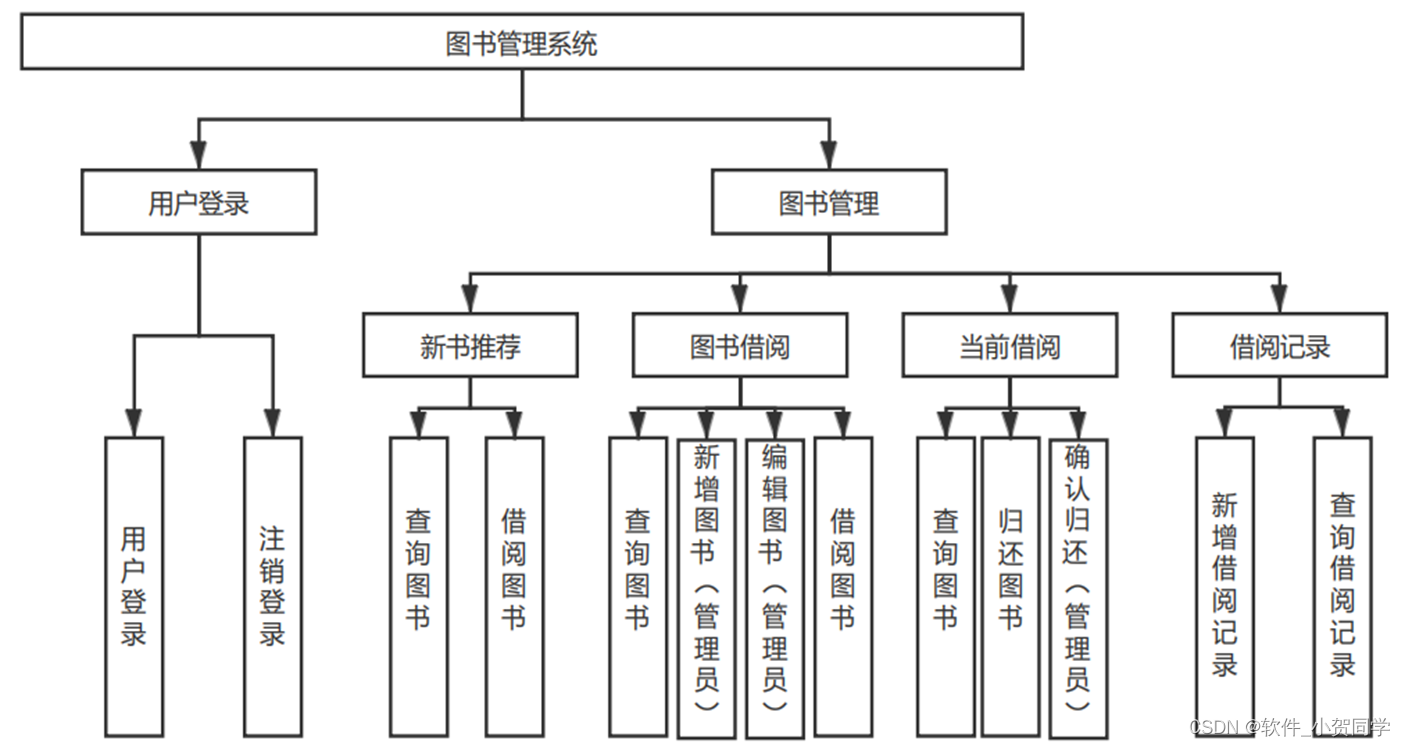

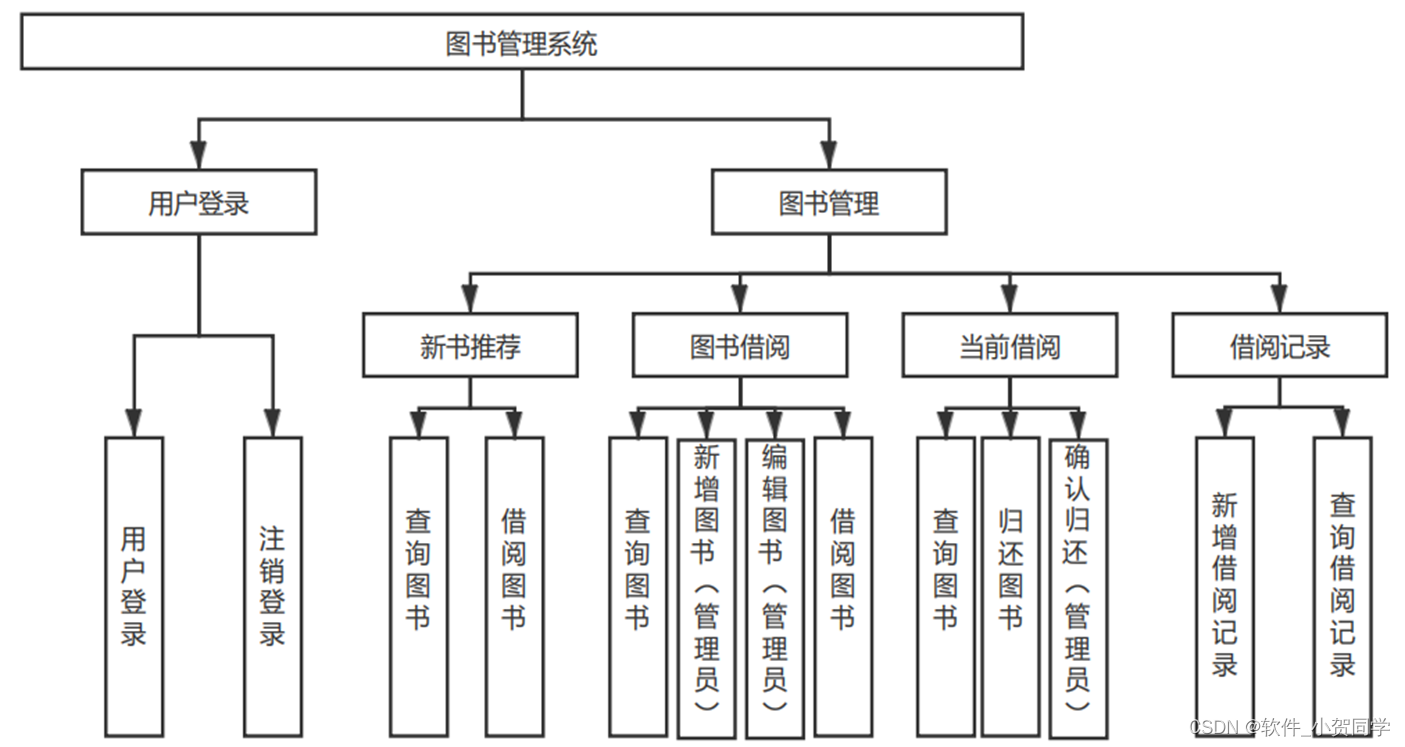

深度学习驱动的恶意软件检测系统架构图/系统设计图

深度学习驱动的恶意软件检测技术框架

MySQL数据库

MySQL是一种广泛采用的关系型数据库管理系统(RDBMS),其核心特性使其在同类系统中占据显著地位。作为一款关系型数据库,MySQL以其轻量级、高效能的特质脱颖而出,尤其适用于实际的租赁场景。相较于Oracle和DB2等其他大型数据库,MySQL具备小巧的体积和快速的运行速度,同时,它的低成本和开源性质成为了选用它的关键因素,这与毕业设计的实际需求不谋而合。

B/S架构

B/S架构,全称为Browser/Server(浏览器/服务器)架构,它与传统的C/S(Client/Server,客户端/服务器)架构形成对比。这种架构模式的核心在于利用浏览器作为客户端工具来接入服务器。尽管现代技术日新月异,B/S架构仍然广泛应用,主要归因于其独特优势。首先,从开发角度,B/S架构提供了便利性,使得程序的构建和维护更为高效。其次,对于终端用户而言,硬件要求较低,只需具备基本的网络浏览器即可,极大地降低了设备成本,尤其在大规模用户群体中,这一优点尤为显著。此外,由于数据存储在服务器端,安全性能得以提升,用户无论身处何地,只要有网络连接,都能便捷地获取所需信息和资源。在用户体验层面,浏览器的普遍使用使得用户更倾向于无需额外安装软件的访问方式,避免了可能引发的不适应或不信任感。因此,综合考量,B/S架构依然是满足当前设计需求的理想选择。

SpringBoot框架

Spring Boot是一款针对初学者及资深Spring框架开发者设计的简化开发工具,其易学性是其显著特点,无论英文还是中文资源丰富,便于全球开发者掌握。它全面支持Spring生态系统,允许平滑迁移现有Spring项目。内建的Servlet容器使得无需将代码打包成WAR文件即可直接运行。此外,Spring Boot集成了应用程序监控功能,运行期间可实时监控项目状态,高效定位并解决问题,从而促进开发者及时、精确地修复程序缺陷。

Java语言

Java作为一种广泛应用的编程语言,其独特之处在于能同时支持桌面应用和Web应用的开发。它以其强大的后端处理能力,成为众多软件解决方案的核心。在Java中,变量是数据存储的基础,它们在内存中动态操作,这一特性间接增强了Java程序的安全性,因为病毒难以直接攻击由Java编写的程序,从而提升了程序的健壮性和持久性。 Java的动态运行机制赋予了它高度的灵活性。不仅能够利用内置的类库,开发者还可以自定义和重写类,扩展其功能,这使得Java在功能丰富性上表现出色。此外,通过模块化编程,开发者可以封装常用功能,供其他项目复用。只需简单引用并调用相关方法,就能在不同项目中实现代码共享,极大地提高了开发效率和代码的可维护性。

Vue框架

Vue.js,作为一种渐进式的JavaScript框架,专注于构建用户界面与单页应用(SPA)。它的设计理念在于无缝融入既有项目,既能用于小规模的功能增强,也可支撑起全方位的前端开发。核心库聚焦于视图层,学习曲线平缓,便于理解和集成。Vue.js具备高效的数据绑定、组件体系以及客户端路由功能,倡导组件化开发模式,将界面拆分为独立、可重用的模块,每个模块专注处理特定的应用部分,从而提升代码的组织性和维护性。得益于详尽的文档和活跃的社区支持,Vue.js为开发者,尤其是新手,提供了快速上手和高效开发的环境。

MVC(模型-视图-控制器)架构是一种广泛采用的软件设计模式,旨在优化应用程序的结构,提升其可维护性、可扩展性和模块化。该模式将程序分解为三大关键部分:模型(Model)负责封装应用程序的核心数据和业务规则,独立于用户界面,处理数据的存储与处理;视图(View)作为用户交互的界面展示,它从模型获取数据并以适当形式呈现给用户,同时接收用户的操作反馈;控制器(Controller)充当模型和视图之间的协调者,接收用户输入,调度模型执行相应操作,并指示视图更新以响应用户请求。通过这样的职责划分,MVC模式有效地解耦了不同组件,提升了代码的可维护性和整体架构的灵活性。

深度学习驱动的恶意软件检测项目-开发环境

DK版本:1.8及以上

数据库:MySQL

开发工具:IntelliJ IDEA

编程语言:Java

服务器:Tomcat 8.0及以上

前端技术:HTML、CSS、JS、jQuery

运行环境:Windows7/10/11,Linux/Ubuntu,Mac

深度学习驱动的恶意软件检测数据库表设计

1. 用户表 (qudong_USER)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| ID | INT | 用户ID,主键,自增长 |

| USERNAME | VARCHAR(50) | 用户名,唯一标识符 |

| PASSWORD | VARCHAR(255) | 加密后的密码 |

| VARCHAR(100) | 用户邮箱,用于登录和接收深度学习驱动的恶意软件检测相关信息 | |

| PHONE | VARCHAR(20) | 用户电话,用于验证和紧急联系 |

| CREATE_DATE | TIMESTAMP | 注册时间 |

| LAST_LOGIN_DATE | TIMESTAMP | 最后一次登录时间 |

| 深度学习驱动的恶意软件检测_ROLE | VARCHAR(20) | 用户在深度学习驱动的恶意软件检测中的角色,如:用户、管理员等 |

2. 日志表 (qudong_LOG)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| LOG_ID | INT | 日志ID,主键,自增长 |

| USER_ID | INT | 与qudong_USER表关联的用户ID |

| ACTION | VARCHAR(100) | 用户执行的操作,如:“登录”,“修改信息”等 |

| DESCRIPTION | TEXT | 操作详情描述,包括深度学习驱动的恶意软件检测中涉及的内容和结果 |

| ACTION_DATE | TIMESTAMP | 操作时间 |

| IP_ADDRESS | VARCHAR(45) | 用户执行操作时的IP地址 |

3. 管理员表 (qudong_ADMIN)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| ADMIN_ID | INT | 管理员ID,主键,自增长 |

| USERNAME | VARCHAR(50) | 管理员用户名,唯一标识符 |

| PASSWORD | VARCHAR(255) | 加密后的密码 |

| VARCHAR(100) | 管理员邮箱,用于登录和内部沟通 | |

| CREATE_DATE | TIMESTAMP | 创建管理员账号的时间 |

| 深度学习驱动的恶意软件检测_RIGHTS | TEXT | 管理员在深度学习驱动的恶意软件检测中的权限描述,如:“数据管理”,“用户管理”等 |

4. 核心信息表 (qudong_CORE_INFO)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| INFO_ID | INT | 信息ID,主键,自增长 |

| KEY | VARCHAR(50) | 关键字,如:“系统名称”,“版权信息”等 |

| VALUE | VARCHAR(255) | 对应关键字的值,如:“深度学习驱动的恶意软件检测管理系统”,“Copyright 202X”等 |

| UPDATE_DATE | TIMESTAMP | 最后更新时间 |

深度学习驱动的恶意软件检测系统类图

深度学习驱动的恶意软件检测前后台

深度学习驱动的恶意软件检测前台登陆地址 https://localhost:8080/login.jsp

深度学习驱动的恶意软件检测后台地址 https://localhost:8080/admin/login.jsp

深度学习驱动的恶意软件检测测试用户 cswork admin bishe 密码 123456

深度学习驱动的恶意软件检测测试用例

深度学习驱动的恶意软件检测 管理系统测试用例模板

确保深度学习驱动的恶意软件检测管理系统的功能完整且稳定,满足用户需求。

- 操作系统: Windows 10 / macOS / Linux

- 浏览器: Chrome 90+ / Firefox 85+ / Safari 14+

- Java版本: 1.8+

- Web服务器: Tomcat 9+

1. 登录模块

| 序号 | 测试点 | 预期结果 | 实际结果 | 结果判定 |

|---|---|---|---|---|

| TC01 | 正确用户名和密码 | 成功登录到深度学习驱动的恶意软件检测系统 | - | Pass/Fail |

2. 数据添加模块

| 序号 | 测试点 | 预期结果 | 实际结果 | 结果判定 |

|---|---|---|---|---|

| TC02 | 添加新深度学习驱动的恶意软件检测数据 | 新数据成功保存并显示在列表中 | - | Pass/Fail |

3. 数据查询模块

| 序号 | 测试点 | 预期结果 | 实际结果 | 结果判定 |

|---|---|---|---|---|

| TC03 | 搜索特定深度学习驱动的恶意软件检测 | 返回匹配的深度学习驱动的恶意软件检测信息 | - | Pass/Fail |

4. 数据修改模块

| 序号 | 测试点 | 预期结果 | 实际结果 | 结果判定 |

|---|---|---|---|---|

| TC04 | 修改深度学习驱动的恶意软件检测信息 | 更新后的信息保存并反映在列表中 | - | Pass/Fail |

5. 数据删除模块

| 序号 | 测试点 | 预期结果 | 实际结果 | 结果判定 |

|---|---|---|---|---|

| TC05 | 删除深度学习驱动的恶意软件检测记录 | 记录从列表中移除,数据库中无该记录 | - | Pass/Fail |

(此处根据实际项目需求添加相应的性能测试用例)

(此处根据实际项目需求添加相应的安全测试用例)

(此处列出对系统可能出现的异常情况的测试用例)

深度学习驱动的恶意软件检测部分代码实现

web大作业_基于SpringMVC的深度学习驱动的恶意软件检测源码下载

- web大作业_基于SpringMVC的深度学习驱动的恶意软件检测源代码.zip

- web大作业_基于SpringMVC的深度学习驱动的恶意软件检测源代码.rar

- web大作业_基于SpringMVC的深度学习驱动的恶意软件检测源代码.7z

- web大作业_基于SpringMVC的深度学习驱动的恶意软件检测源代码百度网盘下载.zip

总结

在以"深度学习驱动的恶意软件检测"为核心的JavaWeb开发毕业设计中,我深入理解了Web应用程序的生命周期与MVC架构模式。通过实践,我熟练掌握了Servlet、JSP以及Spring Boot等核心技术,实现了深度学习驱动的恶意软件检测的高效后台处理和用户友好的前端展示。此外,我还探索了数据库优化和安全性策略,确保了深度学习驱动的恶意软件检测的数据稳定与安全。这次经历不仅提升了我的编程技能,也让我认识到团队协作和需求分析的重要性,为未来职场奠定了坚实基础。

还没有评论,来说两句吧...