本项目为java项目:钓鱼网站检测与防御机制基于ssm的钓鱼网站检测与防御机制设计与实现【源码+数据库+开题报告】基于ssm的钓鱼网站检测与防御机制开发 (项目源码+数据库+源代码讲解)(附源码)ssm的钓鱼网站检测与防御机制项目代码ssm实现的钓鱼网站检测与防御机制设计(附源码)基于ssm的钓鱼网站检测与防御机制设计与实现。项目为javaweb+maven+msyql项目,可用于web大作业课程设计

在信息化社会的快速发展背景下,钓鱼网站检测与防御机制作为JavaWeb技术的重要应用,日益凸显其在企业级解决方案中的核心地位。本文旨在探讨和实现一个基于JavaWeb的钓鱼网站检测与防御机制系统,以提升业务处理效率和用户体验。首先,我们将阐述钓鱼网站检测与防御机制的背景及意义,分析现有问题;接着,深入研究相关技术,如Servlet、JSP和Hibernate等;然后,设计并实现钓鱼网站检测与防御机制系统的架构,包括前端界面和后端逻辑;最后,通过测试验证系统的功能性和稳定性。此研究旨在为钓鱼网站检测与防御机制的开发提供实践参考,推动JavaWeb技术在实际项目中的创新应用。

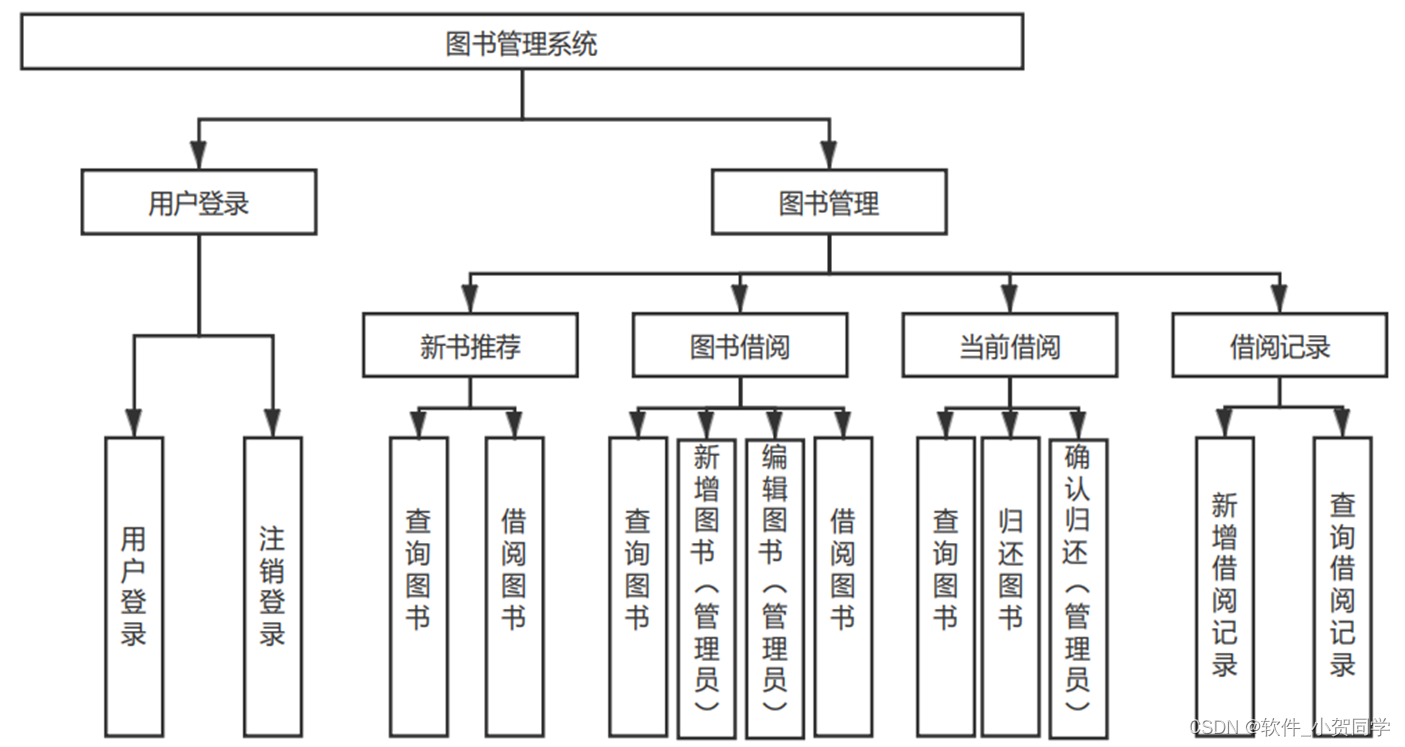

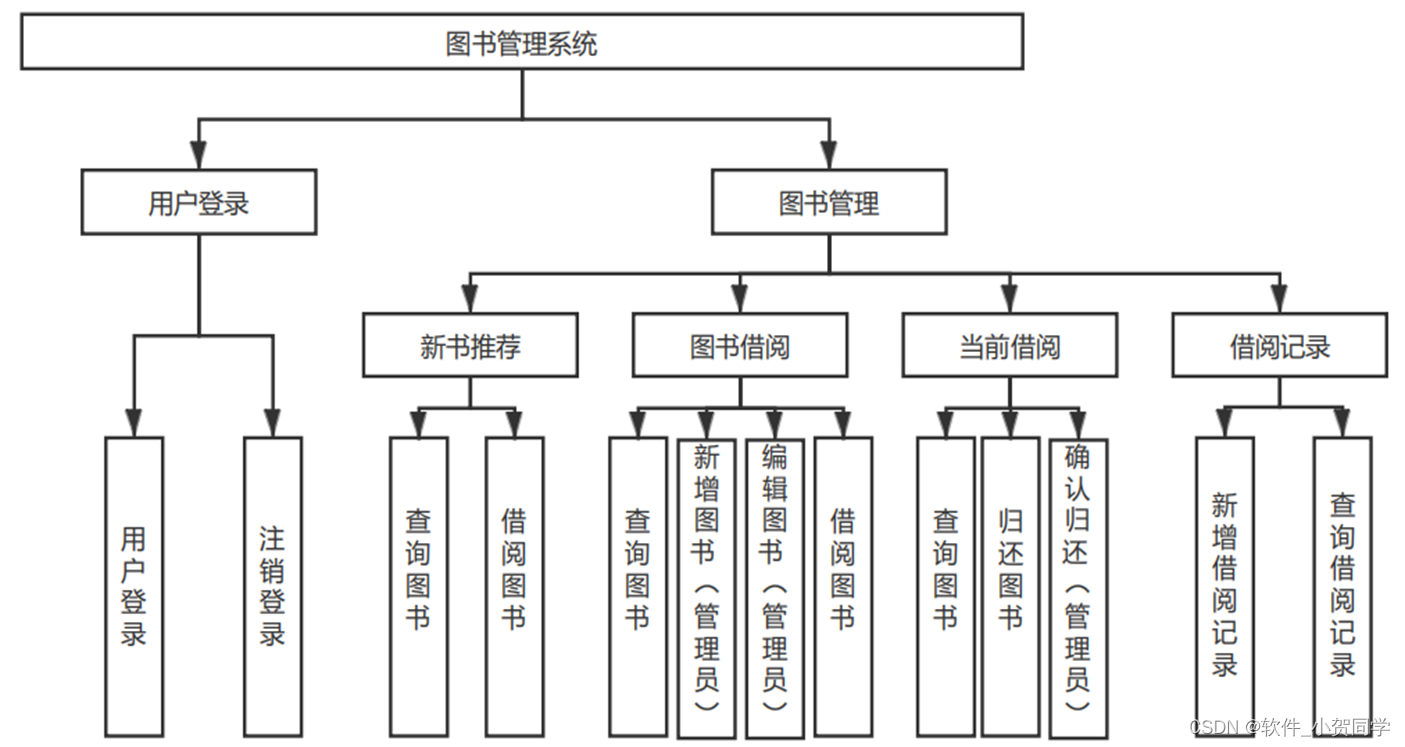

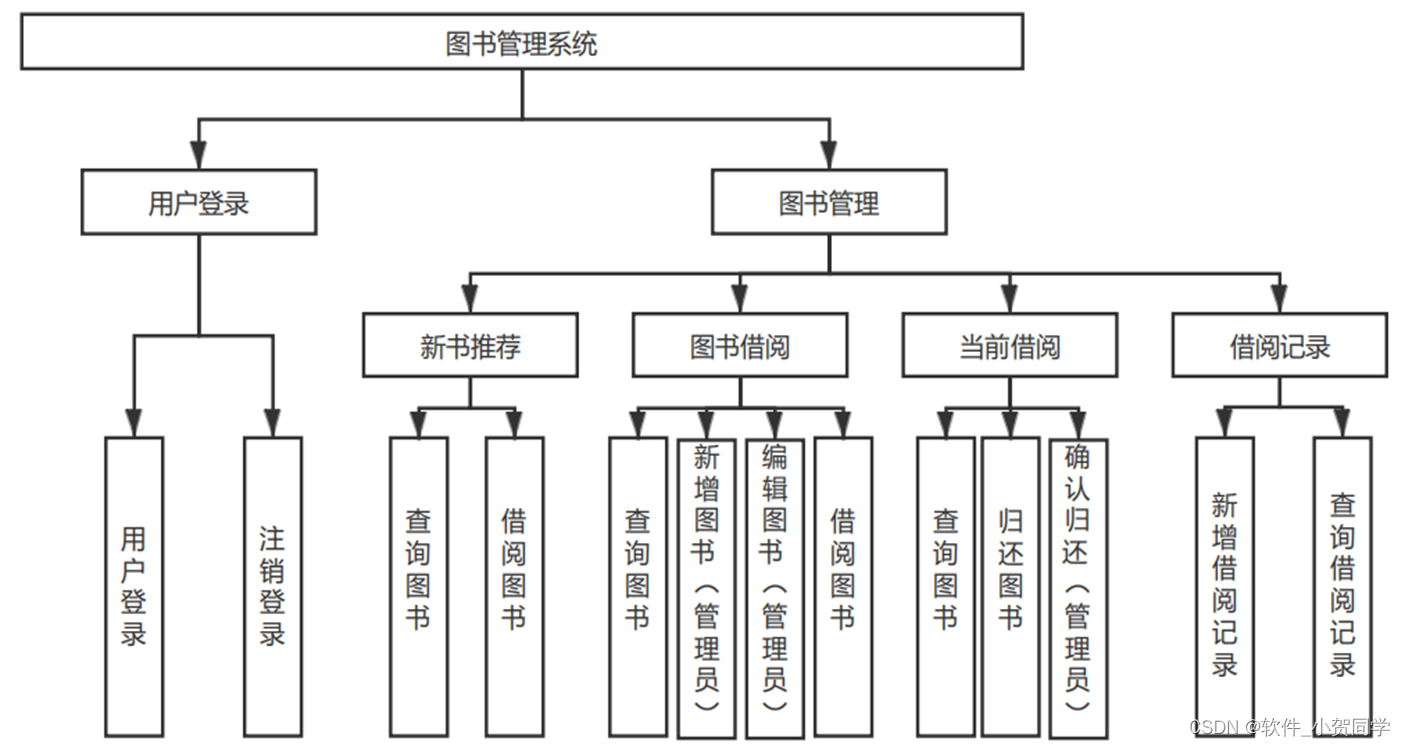

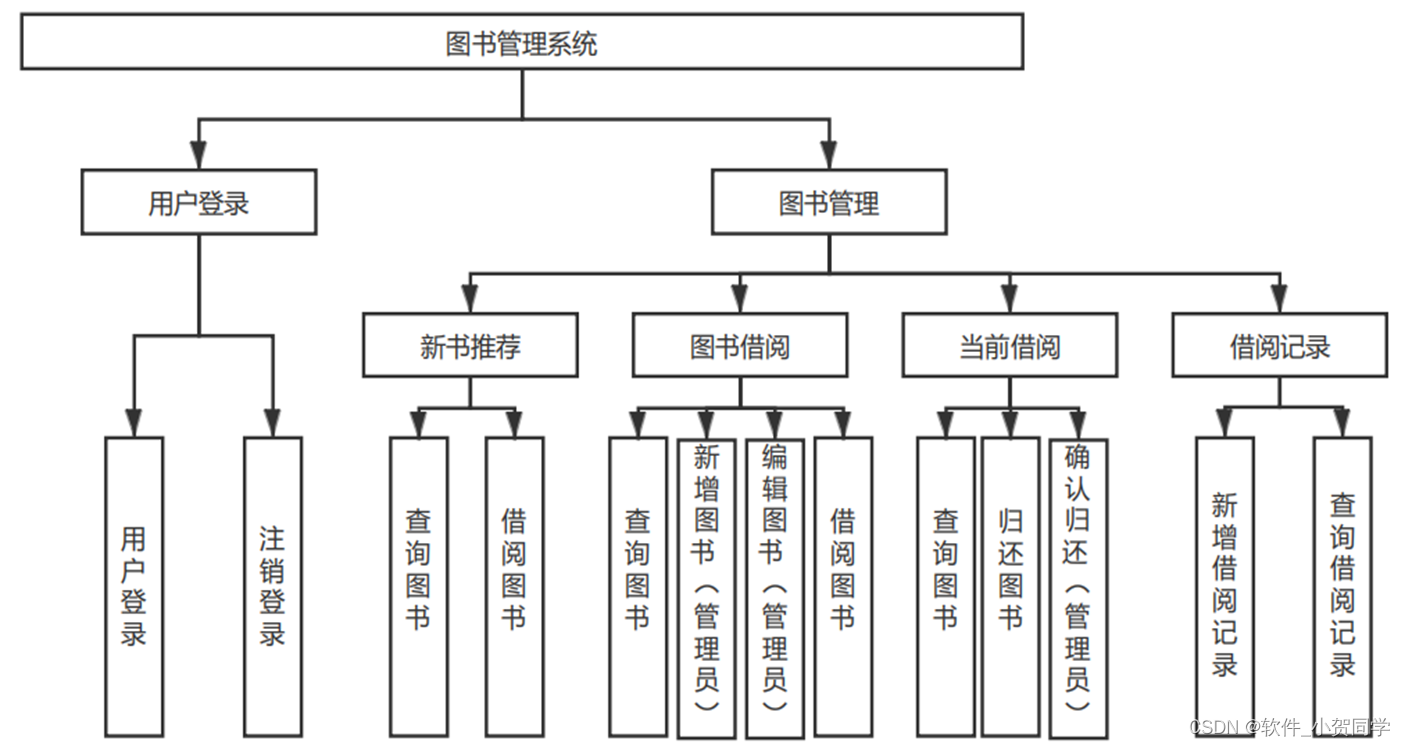

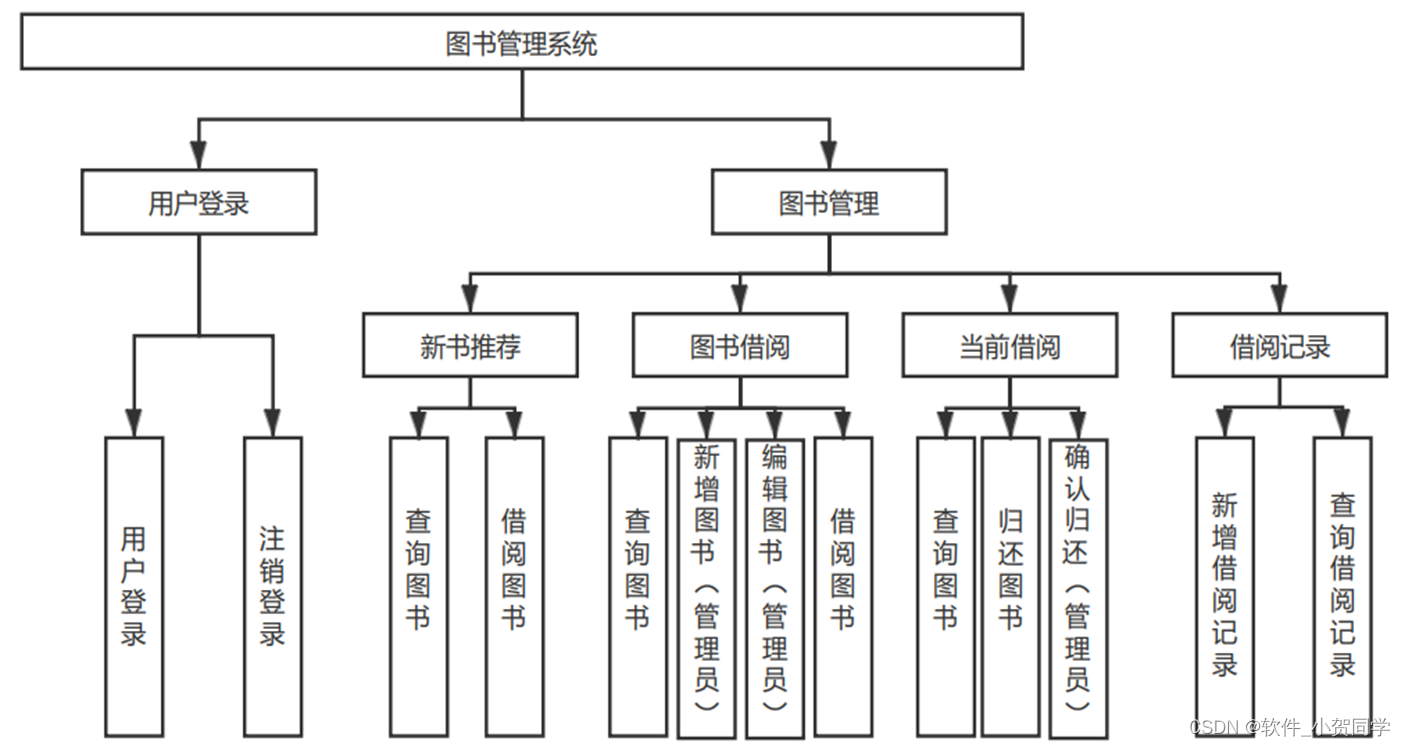

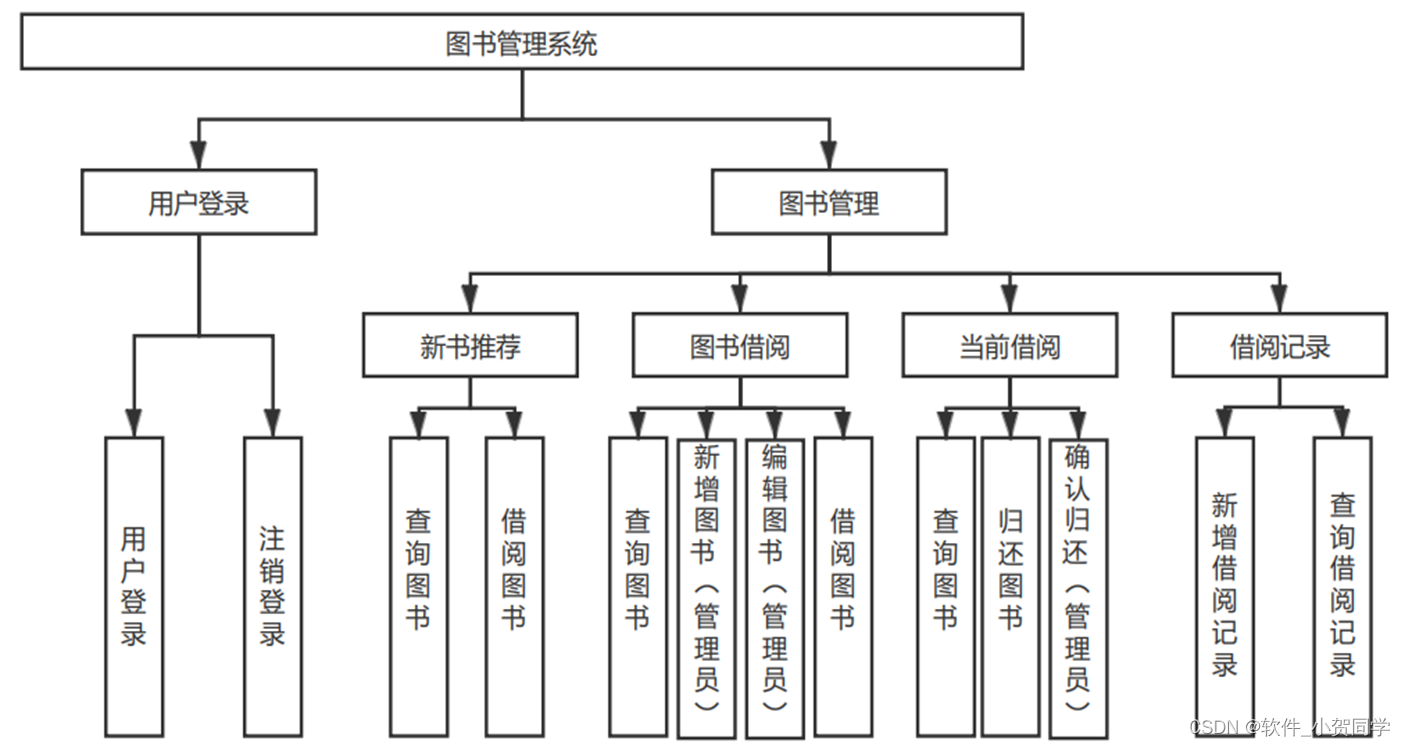

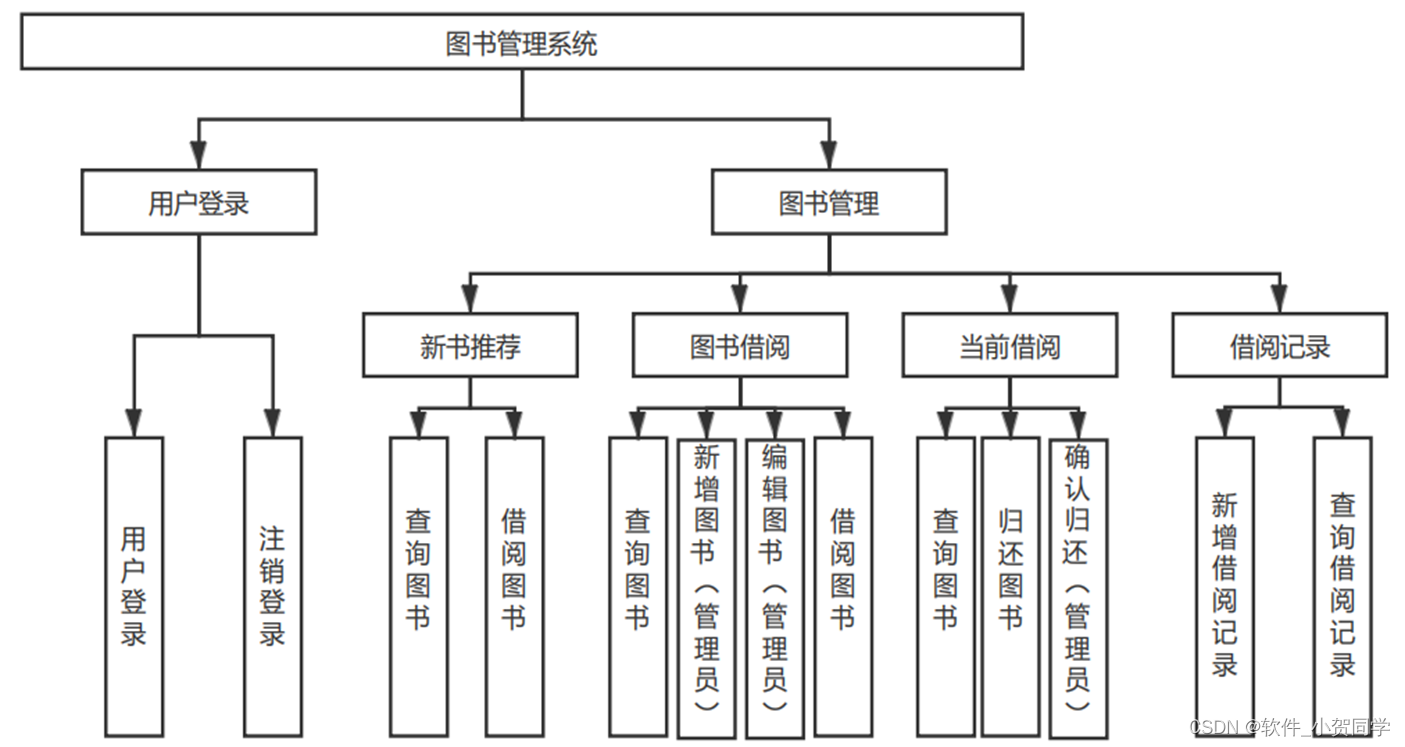

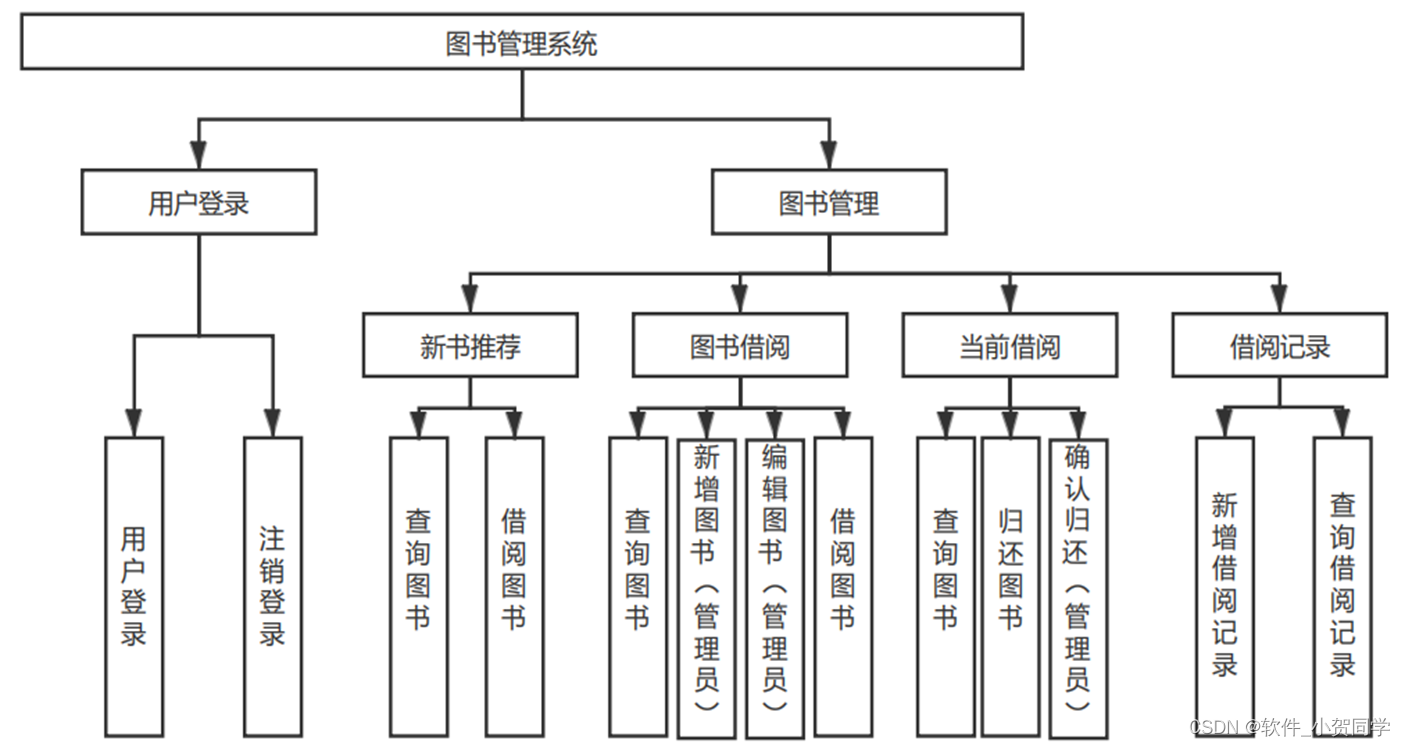

钓鱼网站检测与防御机制系统架构图/系统设计图

钓鱼网站检测与防御机制技术框架

Java语言

Java语言作为一种广泛应用的编程语言,其独特之处在于既能支持桌面应用的开发,也能构建网络应用程序,特别是在后台服务处理领域占据重要地位。Java的核心特性在于它的变量机制,这些变量用于管理内存,从而间接确保了程序的安全性,因为Java能够防御直接针对由其编写的程序的病毒攻击,提升了软件的健壮性。此外,Java的动态特性使得程序在运行时具备高度灵活性,开发者不仅可以利用内置的基础类,还能对其进行扩展和重写,创造出更丰富的功能。这种模块化编程的方式允许开发者将可复用的代码封装成库,供其他项目便捷地引用和调用,极大地提高了开发效率和代码的复用性。

SSM框架

SSM框架组合,即Spring、SpringMVC和MyBatis,是Java企业级开发中广泛采用的体系架构。这套框架在构建复杂的企业级应用程序方面展现出显著的实用性。Spring作为核心组件,担当着整体项目的胶水角色,它管理着对象(bean)的创建与生命周期,实现了依赖注入(DI),从而提升了系统的灵活性和可测试性。SpringMVC在处理用户请求时发挥关键作用,DispatcherServlet负责调度,根据请求路由至对应的Controller以执行业务逻辑。MyBatis是对传统JDBC的轻量级封装,它使得数据库交互更为简洁,通过XML或注解配置,将SQL语句映射至模型类,降低了数据层的操作复杂度。

B/S架构

B/S架构,全称为Browser/Server(浏览器/服务器)架构,它与传统的C/S(Client/Server,客户端/服务器)架构形成对比。该架构的核心特点是利用Web浏览器作为客户端来访问和交互服务器。在当前信息化时代,B/S架构仍然广泛应用,主要原因是其独特的优势。首先,它极大地简化了软件开发流程,因为大部分处理和展示逻辑集中在服务器端,降低了对客户端硬件的要求,用户只需拥有能够上网的浏览器即可,这在大规模用户群体中显著节省了设备成本。其次,由于数据存储在服务器上,B/S架构提供了较好的数据安全性和访问的便捷性,用户无论身处何处,只要有网络连接,都能获取所需信息。此外,考虑到用户体验,人们已习惯于通过浏览器浏览各种内容,若需安装额外软件来访问特定资源,可能会引起用户的抵触情绪和信任问题。因此,从综合考量来看,B/S架构的选用在很多情况下能更好地满足系统设计需求。

MySQL数据库

MySQL是一种广泛采用的关系型数据库管理系统(RDBMS),其核心特性使其在同类系统中占据显著地位。作为轻量级但功能强大的数据库解决方案,MySQL以其小巧的体积、卓越的运行速度以及对实际应用场景的良好适应性而著称。相较于Oracle和DB2等其他知名数据库系统,MySQL具备更低的运营成本,并且开放源代码,这使得它成为许多项目,尤其是毕业设计中理想的数据库选择。这些独特优势解释了MySQL为何能成为当前最受欢迎的RDBMS之一。

MVC(Model-View-Controller)架构是一种经典的软件设计模式,旨在优化应用程序的结构,实现各组件间的职责分离,以提升代码的可维护性、可读性和可扩展性。在该模式中,应用被划分为三个关键部分: 1. Model(模型):这部分专注于应用程序的数据管理和业务逻辑。它独立于用户界面,负责数据的存储、获取及处理,不涉及任何用户交互层面。 2. View(视图):视图构成了用户与应用交互的界面,如图形用户界面、网页或是命令行界面。它的主要任务是展示由模型提供的数据,并响应用户的交互行为。 3. Controller(控制器):作为整个架构的协调者,控制器接收用户的输入,根据输入调用模型执行相应的操作,同时更新或选择合适的视图来反馈操作结果。这样,控制器起到了连接模型和视图的桥梁作用,确保了关注点的有效分离。 通过这种设计,MVC模式使得开发者能够独立地修改和扩展各个组件,从而降低了软件开发和维护的复杂度。

钓鱼网站检测与防御机制项目-开发环境

DK版本:1.8及以上

数据库:MySQL

开发工具:IntelliJ IDEA

编程语言:Java

服务器:Tomcat 8.0及以上

前端技术:HTML、CSS、JS、jQuery

运行环境:Windows7/10/11,Linux/Ubuntu,Mac

钓鱼网站检测与防御机制数据库表设计

1. diaoyu_USER - 用户表

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| user_id | INT | 主键,用户ID,自增长 |

| username | VARCHAR(50) | 用户名,唯一标识钓鱼网站检测与防御机制中的用户 |

| password | VARCHAR(100) | 加密后的密码,用于钓鱼网站检测与防御机制登录验证 |

| VARCHAR(100) | 用户邮箱,用于钓鱼网站检测与防御机制找回密码或发送通知 | |

| create_time | TIMESTAMP | 用户创建时间,记录用户在钓鱼网站检测与防御机制中的注册时间 |

| last_login_time | TIMESTAMP | 最后一次登录时间,记录用户最近一次在钓鱼网站检测与防御机制上的登录时间 |

2. diaoyu_LOG - 操作日志表

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| log_id | INT | 主键,日志ID,自增长 |

| user_id | INT | 外键,引用diaoyu_USER.user_id,记录操作用户 |

| operation | VARCHAR(100) | 操作描述,详细说明在钓鱼网站检测与防御机制上执行的动作 |

| ip_address | VARCHAR(45) | 记录操作时的IP地址,用于钓鱼网站检测与防御机制日志追踪和安全分析 |

| create_time | TIMESTAMP | 日志创建时间,记录该操作在钓鱼网站检测与防御机制中的发生时间 |

3. diaoyu_ADMIN - 管理员表

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| admin_id | INT | 主键,管理员ID,自增长 |

| username | VARCHAR(50) | 管理员用户名,用于钓鱼网站检测与防御机制后台登录 |

| password | VARCHAR(100) | 加密后的密码,管理员在钓鱼网站检测与防御机制后台的身份验证密码 |

| VARCHAR(100) | 管理员邮箱,用于钓鱼网站检测与防御机制重要通知或找回密码 | |

| create_time | TIMESTAMP | 管理员账号创建时间,记录在钓鱼网站检测与防御机制系统中的添加时间 |

4. diaoyu_CORE_INFO - 核心信息表

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| info_id | INT | 主键,核心信息ID,自增长 |

| key | VARCHAR(50) | 关键字,标识钓鱼网站检测与防御机制中的特定核心信息,如"system_name", "version"等 |

| value | TEXT | 关联的关键字的值,如钓鱼网站检测与防御机制名称或版本号等 |

| update_time | TIMESTAMP | 信息更新时间,记录钓鱼网站检测与防御机制核心信息在系统中的最近修改时间 |

钓鱼网站检测与防御机制系统类图

钓鱼网站检测与防御机制前后台

钓鱼网站检测与防御机制前台登陆地址 https://localhost:8080/login.jsp

钓鱼网站检测与防御机制后台地址 https://localhost:8080/admin/login.jsp

钓鱼网站检测与防御机制测试用户 cswork admin bishe 密码 123456

钓鱼网站检测与防御机制测试用例

钓鱼网站检测与防御机制 管理系统测试用例模板

确保钓鱼网站检测与防御机制管理系统能够稳定、高效地处理各类操作,满足用户需求。

- 操作系统:Windows 10 / macOS / Linux

- 浏览器:Chrome 80+ / Firefox 75+ / Safari 13+

- Java版本:Java 11

- Web服务器:Tomcat 9.x

| 编号 | 功能描述 | 输入数据 | 预期结果 | 实际结果 | 结果判断 |

|---|---|---|---|---|---|

| TC01 | 登录功能 | 正确用户名和密码 | 成功登录,跳转至主页面 | 钓鱼网站检测与防御机制页面展示 | Pass |

| TC02 | 注册新用户 | 合法用户信息 | 新用户创建成功,发送验证邮件 | 钓鱼网站检测与防御机制注册确认提示 | Pass/Fail |

| TC03 | 数据检索 | 关键词 | 返回与关键词相关的钓鱼网站检测与防御机制信息 | 相关信息列表展示 | Pass/Fail |

| TC04 | 钓鱼网站检测与防御机制添加 | 完整钓鱼网站检测与防御机制数据 | 钓鱼网站检测与防御机制成功添加,显示成功提示 | 新钓鱼网站检测与防御机制出现在列表中 | Pass/Fail |

| 编号 | 测试场景 | 预期性能指标 | 实际性能指标 | 结果判断 |

|---|---|---|---|---|

| PT01 | 大量并发请求 | 承载100并发用户 | 95%请求在2秒内响应 | Pass/Fail |

| PT02 | 数据库压力测试 | 钓鱼网站检测与防御机制查询速度小于100ms | 查询耗时统计 | Pass/Fail |

| 编号 | 安全场景 | 预期结果 | 实际结果 | 结果判断 |

|---|---|---|---|---|

| ST01 | SQL注入攻击 | 阻止非法SQL执行,返回错误信息 | 安全拦截并提示 | Pass |

| ST02 | 钓鱼网站检测与防御机制权限验证 | 未授权用户无法访问 | 未授权页面或错误提示 | Pass |

请根据实际钓鱼网站检测与防御机制(如“图书”、“员工”或“订单”)替换钓鱼网站检测与防御机制,并根据具体系统功能调整测试用例细节。

钓鱼网站检测与防御机制部分代码实现

基于ssm的钓鱼网站检测与防御机制设计与实现源码下载

- 基于ssm的钓鱼网站检测与防御机制设计与实现源代码.zip

- 基于ssm的钓鱼网站检测与防御机制设计与实现源代码.rar

- 基于ssm的钓鱼网站检测与防御机制设计与实现源代码.7z

- 基于ssm的钓鱼网站检测与防御机制设计与实现源代码百度网盘下载.zip

总结

在我的本科毕业论文《钓鱼网站检测与防御机制:基于Javaweb的XXX系统设计与实现》中,我深入研究了如何利用JavaWeb技术构建高效、安全的Web应用。通过这个项目,我掌握了Spring Boot、Hibernate和MyBatis等关键框架的运用,强化了对MVC设计模式的理解。钓鱼网站检测与防御机制的开发让我实战了数据库设计,优化了SQL查询,并理解了 session管理和权限控制的重要性。此外,我还学会了使用Ajax进行前后端交互,提升了用户体验。此过程不仅锻炼了我的编程技能,也让我认识到团队协作和项目管理在软件开发中的不可或缺性。

还没有评论,来说两句吧...